从 DOCA 1.2 起,NVIDIA BlueField DPU 平台将支持零信任安全保障

2021-12-15 17:47

以前,外围安全方案足以保护数据中心免受外部威胁,因为数据中心内的用户、设备、数据和应用程序都被默认是受信任的。但是随着云,私有云,软件即服务, BYOD(将自己的设备接入数据中心)和用户下载大量应用程序到数据中心等趋势的发展,这种默认的信任不能再得到保障或是被接受。因此,零信任模型认识到,数据中心内部的资源和外部的资源一样,不能再被信任。零信任就是首先假设所有用户、设备、应用程序和数据,即使是在网络内部,都不受信任。

零信任要求企业对于用户进行微分段和细粒度授权。通过分析用户的权限、位置、访问数据的需要和行为历史等,来确定是否信任该用户、设备或应用程序去访问特定资源。它监控每个用户、应用程序和服务器的行为,并使用以下技术检查网络中每部分的流量:多因素身份验证、基于角色的访问控制、下一代分布式防火墙和深度数据包检查。通过对用户和设备进行身份验证,以确保只有经过授权的用户才具有访问权限,并通过加密来确保隐私 。零信任要求仅授予用户完成每个特定任务所需的访问权限,而不授予其它权限。

基于零信任的网络安全模型可以识别网络内外的每个人和每件事,都必须被身份验证、被监控和被分段。即使经过身份验证,所有操作也都应该被隔离,同时通过加密来保护传输中的数据和静止的数据,以在安全受到威胁时将未授权数据访问的影响半径降至最低。

BlueField DPU 通过面向零信任保护的先进的基础技术重新定义了安全边界,DPU 可在每台主机和所有网络流量上通过加密、细粒度访问控制和微分段实现了网络的筛选。BlueField 提供隔离,在与主机域分离的信任域中部署安全代理。如果主机受损,这种隔离将阻止恶意软件访问安全软件,从而帮助防止攻击扩散到其它服务器。

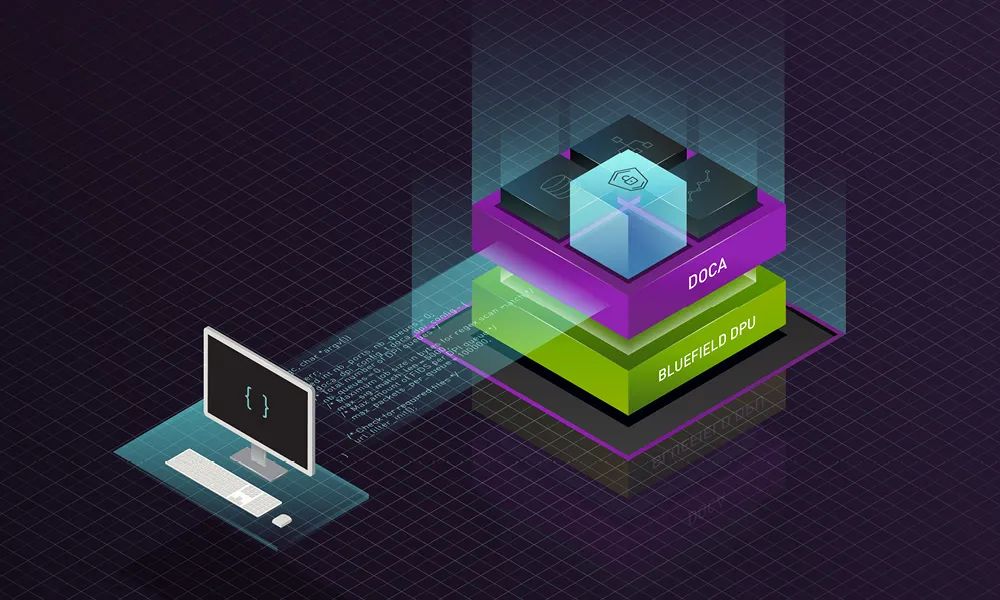

BlueField DPU 和 DOCA

为数据中心提供从上到下的零信任保护

BlueField DPU 和 DOCA 是零信任保护的基础。从硬件信任根开始,首先确保 DPU 本身的完整性,然后再逐层添加信任机制,包括对计算机、应用及数据的每个相关接触点都进行认证、身份验证和监视涵盖服务器、容器、存储、网络基础设施,当然还有人。

图 1. BlueField DPU 和 DOCA 是零信任保护的基础。

BlueField DPU 和 DOCA 为合作伙伴和客户提供了构建完整零信任解决方案的基础平台。在此,我们将重点介绍三个 BlueField DPU 的关键能力,包括:

验证平台的能力,包括:

a. 基于硬件信任根的安全的和可测量 的DPU启动。

b. 基于 DICE 的验证平台和 DPU 软件的远程认证。DICE 是一整套基于硬件密码写的设备标识、认证和数据加密的软硬件技术。

用于加速身份验证、访问控制和加密的工具。

a. 使用公钥加密技术卸载身份验证和认证。

b. 通过软件定义、硬件加速的微分段和有状态连接跟踪,控制对设备和数据的访问。

c. 加速在线数据和静态数据的加密。

坚持 “永不信任,始终验证” 的立场。

a. 通过 DOCA 的遥测技术监测网络流量并报告可疑活动。

b. 将安全隔离软件在CPU /应用之外的域中。

c. 保护主机应用免受损坏或恶意修改。

以前的 “信任,有时验证” 概念现在变成了 “不信任、验证和证明,然后仍然不信任,始终保持监视和验证”。核心假设是,即使在验证之后,任何设备仍可能受到损害,因此需要持续地监视以保护用户、设备和数据。

BlueField DPU 通过提供具有唯一设备 ID 的硬件信任根,从最底层实现了上述要求。然后,它执行一个可测量的安全启动,以验证 DPU 上运行的所有软件都经过签名和身份验证。可测量的启动解决了启动镜像可以被正确地签名和进行身份验证的问题以及实际的启动过程被破坏从而加载了不同的或附加的代码等问题。安全启动和可测量启动都依赖于硬件信任根作为起点来扩展信任链。通过测量先计算出一个被签名的镜像的安全哈希值,然后在安全启动过程中用它来测量是否是加载了正确的镜像。

一旦 DPU 的完整性得到验证, BlueField 就能够加速公钥/密钥认证,并将信任链扩展到其它应用、设备和用户。

BlueField 还可以作为一个加速的 SDN 平台,使用基于角色的访问控制( RBAC )和微分段来限制每个应用或用户对设备的访问。例如,一个容器化的应用需要分析在一个存储设备上的数据,并将其传送给一个用户,就可以放在自己的网络分段上。在那里,它只能看到存储设备、用户,再不能看到其它任何东西。使用安全组、网络微分段和基于角色的动态访问控制,可防止任何恶意软件通过内部的东西向流量传播。

在 “永不信任” 方面, BlueField 通过对 TLS 和 IPsec 加密以及存储加密的加速,使得加密链路可以在零 CPU 负载下以 200 Gb / s 的速度工作。这意味着在零信任框架下所期望的多层加密,现在可以高效地实现,这使得我们可以对所有的服务器和所有的网络流量都进行加密,而之前,由于实现全部加密需要消耗大量的计算资源,我们只能对少数网站 和 VPN 连接进行加密。通过对所有网络连接和存储都加密,任何坏人即使侵入了网络,但却无法访问数据。

利用 DPU 内置的遥测技术,BlueField 可以对一切事物进行不间断监控,并在可疑活动发生时向 SIEM 和 XDR 系统发出警报。网络遥测结果可以被输入到NVIDIA Morpheus ——这是 NVIDIA 基于人工智能加速的、可扩展的网络安全框架。让合作伙伴执行可扩展的 AI 恶意软件检测、 IDS / IPS 和自动隔离受损设备。DOCA 配合 Morpheus 还可以通过 AI 技术识别非恶意但是严重的问题,如配置错误的服务器和过期的软件。它甚至可以检测到那些需要加密的敏感信息(如密码、信用卡号码或医疗信息等)被以明文传输的情况。

现在,当不可避免的网络入侵发生时,多层保护将限制其影响半径。DPU 保护和认证系统的完整性,隔离威胁并保护安全软件代理。借助于 RBAC 和微分段,受影响的服务器或 VM 将只能访问少数其它设备。通过 App Shield 可以识别出受损应用。DOCA 遥测与 Morpheus 一起检测可疑网络流量,异常流量会被基于DPU 加速的先进的防火墙软件所阻止,且不会影响任何业务性能或服务。重要的信息在在传输过程中和落盘都会被加密。从零信任无处不在的假设开始, DOCA 和 DPU 应该作为应用安全的基础来保护所有设备,无处不在。

总结

基于零信任的现代安全方法对于确保当今数据中心的安全至关重要,因为网络内的活动不再能够自动地默认是安全的。

这在边缘业务中更为重要,因为数据中心不再只是有大门、警卫和枪支的大型设施。在边缘地带,工厂、机器人、汽车、商店和无线电发射塔中都有微型数据中心——每个中心都包含有重要的资料。但随着物理访问的可能性出现,传统防火墙无法充分保护这些设备。因此 DPU 从信任硬件根开始,逐层构建安全防护来限制网络访问 —— 保护用户、设备、数据和应用 —— 数据中心内缺一不可。

BlueField DPU 和 DOCA 软件栈为合作伙伴提供了理想的开放基础来构建零信任解决方案,并将它们扩展到网络的所有部分,以解决现代数据中心的网络安全问题。

分享到微信

分享到微信

分享到微博

分享到微博